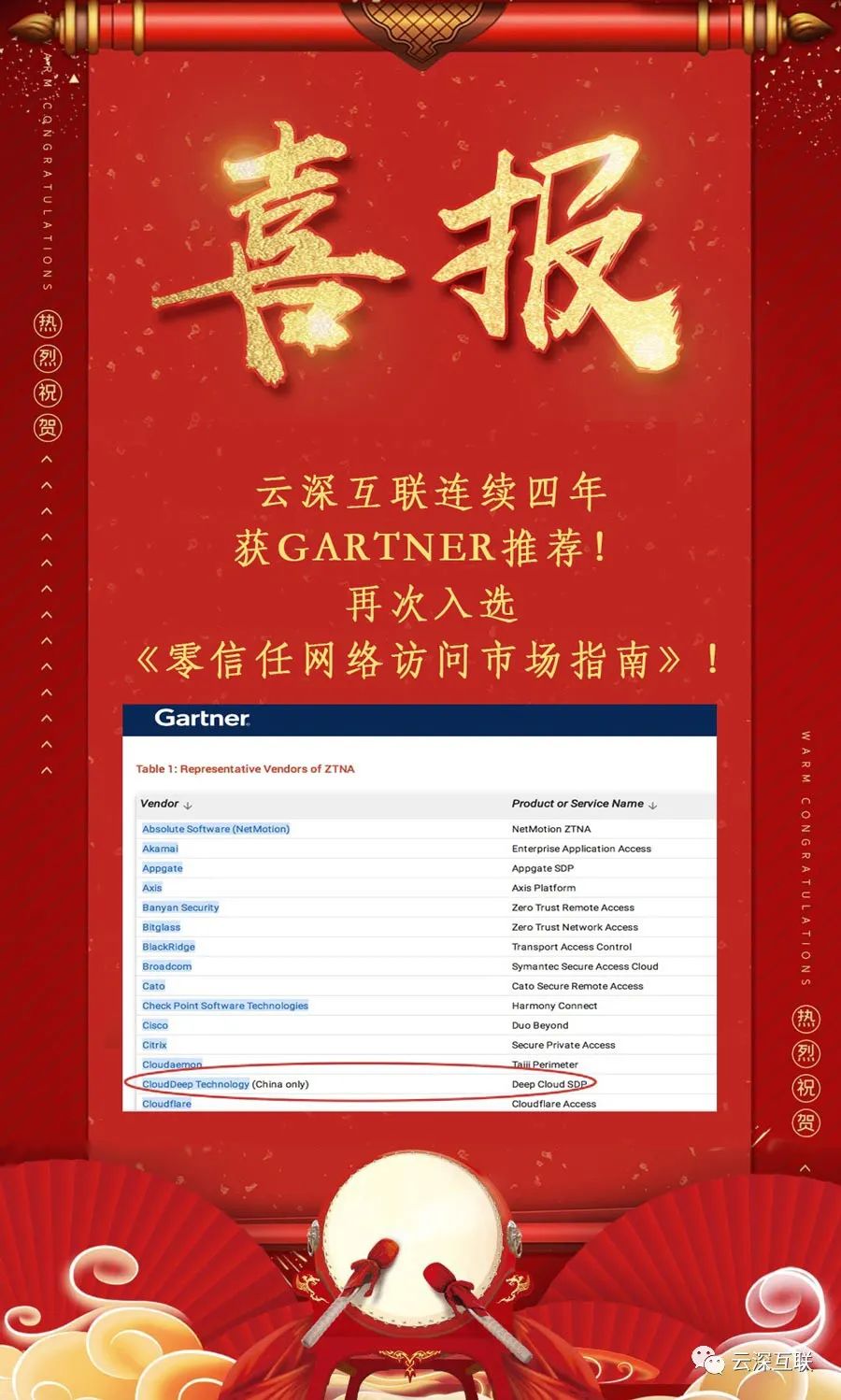

连续四年!云深互联再成Gartner推荐的中国供应商,入选新版《零信任网络访问市场指南》

Gartner2022版《零信任网络访问市场指南》的更多内容:

云深互联

云深互联(北京)科技有限公司(Clouddeep Technology),取名自“云深不知处,只在互联中”,寓意着公司的使命:通过零信任SDP(软件定义边界)网络隐身技术,保障企业数据的安全可信访问并且高效互联互通。公司致力于为企业提供零信任架构的网络安全产品与服务,技术具备国际领先水平,连续入选全球IT权威咨询机构Gartner的《零信任网络访问ZTNA市场指南》、《软件定义边界SDP市场增长研究报告》行业报告,也是工信部信通院《中国网络安全产业白皮书》的零信任安全典型代表厂商。