对于不是“命中即跑”的APT,零信任是如何反击的?

之前,小编写过一篇文章,简单的描述了零信任与0day的“爱恨纠缠”。接下来,小编将为大家阐述一下APT攻击与零信任的那些事儿!

高级持续威胁(APT)是由一群熟练,精通威胁的参与者组成有组织的网络攻击。APT不是“命中即跑”的攻击,攻击者会针对战略目标精心计划一场战役,并长时间进行。

APT是涉及多个阶段和多种攻击技术的复合攻击。许多常见的攻击媒介最初是作为APT运动的一部分引入的,其中以0day攻击和恶意软件,定制的凭证盗窃和横向移动工具为最突出的例子。APT运动往往涉及多种攻击方式和多个接入点。

1、知识产权盗窃

2、窃取机密数据

3、窃取个人身份信息(PII)或其他敏感数据

4、破坏活动,例如删除数据库

5、完整的网站接管

6、获取用于侦察目的的基础设施数据

7、获取关键系统的凭据

8、访问敏感或隐含的通信

对于APT攻击来说,其攻击的步骤如下:

侦察:这是黑客入侵的第一步,其中涉及收集有关人员,主机和网络的信息。黑客可能会扫描新闻稿,互联网,社交网络和其他媒体,以了解目标组织的人员,下一步就是发现可能的受害者。黑客可能会使用诸如nmap和ping扫描之类的工具来了解所涉及的网络和主机。

武器化:在此阶段,黑客使用先前收集的信息来准备进行攻击。这可能涉及创建可信的鱼叉式网络钓鱼电子邮件,该电子邮件看起来类似于可以从已知供应商或其他业务联系人处接收到的电子邮件。然后,可以通过一种称为“水坑”攻击的技术将受害者定向到与供应商的网站相同的伪造网页。唯一的目的是捕获受害者的用户名和密码,或提供免费下载的文档或其他感兴趣的东西。该过程将帮助黑客获得访问网络所需的凭据,以便他们成功利用可能发现的任何漏洞。

传递:现在,黑客开始进行攻击,攻击可能包括一系列攻击或其他攻击,例如包含具有武器附件的网络钓鱼电子邮件或重定向到收集用户凭据的伪造网页。如果网上诱骗电子邮件包含恶意软件作为附件,则攻击者将等待某人打开附件并等待该恶意软件回叫。

漏洞利用:在此阶段,黑客使用受害者的凭据(例如用户名和密码)访问网络。如果受害者不小心打开了带有恶意软件标记的附件,则黑客可以远程访问计算机。

安装:为了保持网络中的持续访问,黑客安装了用于后门访问的代码,可能会对其他计算机发起攻击,并且可能创建管理员帐户并关闭防火墙规则等。

命令与控制:黑客可能会访问其他计算机,了解网络,甚至获得更好的凭据,从而可以不间断地访问数据和应用程序。此时,黑客将控制整个网络基础结构。

目标方面的行动:通过网络的控制,黑客现在可以主动实现目标。他们可能会窃取产品设计,用户数据和其他机密信息,以通过数据获利或使用数据对目标组织造成伤害。

当我们足够了解APT之后,不难看出,黑客可能会使用内部用户的计算机向网络发起攻击。可以通过网络设备和Wi-Fi或IOT网关完成相同的操作。比如,Gafgyt恶意软件利用了数千个Wi-Fi网关的已知漏洞将这些设备捆绑到僵尸网络中,以设置分布式拒绝服务(DDOS)攻击。这就给我们带来了一个关于设备和用户的“信任”的问题,这些设备和用户在网络范围内或外部,并试图连接到网络。

而在2010年John Kindervag提出了零信任(ZT)的概念,自此结束了信任网络(通常是内部网络)和不信任网络(外部网络)的“M&M网络”思想。所有的网络流量都被简单地视为“不可信”。

保护内部攻击的第一步是像对待外部用户和设备一样对待内部设备和用户。从本质上考虑,外部或内部的所有设备和用户都是攻击者发起攻击的潜在来源。“零信任”是一个安全概念,即组织不应自动“信任”其网络内部或外部的任何内容,而应该验证一切试图获取其网络资源访问权限的“东西”。

零信任的核心理念是:

1、在我们的安全设备上不再有可信任和不可信任的界面;

2、不再存在可信和不可信的网络;

3、不再存在受信任和不受信任的用户。

其结果是,零信任架构必须验证和保护所有资源,限制和严格执行访问控制,并检查和记录所有网络流量。

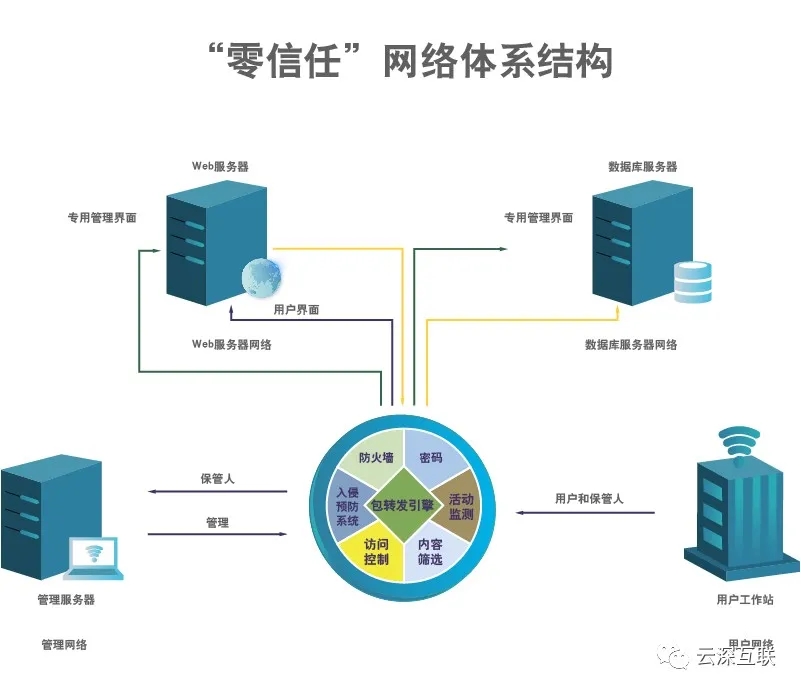

零信任概念的核心是网络分段网关(SG:Segmentation Gateway)。它以一种安全的方式适当分段网络,在网络中建立安全。集中所有流量使得扩展安全措施更加简单。将“扁平”M&M网络转换为零信任网络架构。

如果网络基础设施是建立在零信任基础上的,那么在不考虑安全风险的情况下,任何流量都是不允许的。这种方法对于APT攻击来说:

1、用户、管理和应用服务器之间的分离提供了限制流量和开放端口的可能性;

2、分离用户和管理流量:

1)访问所有管理服务器的双因素身份验证将管理访问限制为只访问授权的托管人;

2)服务器上专用的管理界面保持了管理员和用户之间的分离,从而可以检测违反此规则的行为。

虽然零信任并不能使APT攻击停止,但分段网关的功能可以使得网络中的自由嗅探变得更加困难。那么,零信任安全又是如何实现的呢?

零信任是一个IT安全框架,可以分阶段实施。如果将APT风险作为创建零信任网络的一个目标,可以从实现零信任的机制开始,这其中就包括身份和访问管理(IAM),微隔离和SDP(软件定义的边界)。

IAM也称为身份管理,是业务策略,流程和技术的框架,可共同启用用户和设备的数字身份管理。IAM的目标是确保任何给定的身份(无论是应用程序,数据库和/或网络)都可以访问正确的资源,并且可以在正确的上下文中完成。有许多工具和方法可用于IAM,但在此将讨论两种不同的方法:

1、TPM用于设备级加密和标识;

2、用户的多因素身份验证。

1)可信平台模块(TPM)

如今,许多设备(包括白盒交换机,路由器,OEM网络设备,服务器和便携式计算机/台式机)都配备了功能强大但必不可少的基于硬件的端点安全模块,称为TPM。它是一种小型的加密IC(集成电路),它提供了一种基于硬件的方法来管理用户身份验证,网络访问,数据保护等,从而使安全性比基于软件的安全性更高。

2)多因素身份验证(MFA)

多因素身份验证(MFA)是一种身份验证方法,要求用户提供两个或更多验证因子才能访问资源,例如应用程序,在线帐户或VPN。MFA是强大的身份和访问管理(IAM)策略的核心组件。MFA不仅要求输入用户名和密码,还需要一个或多个其他验证因素,从而降低了被网络攻击的可能性。

在传统网络中,分段的概念是通过不同的机制(例如通过分区,防火墙和VLAN等)完成的。但是,微隔离的支持者认为,网络不了解在其外围运行的应用程序和数据库,因此分段机制可能无法有效地减少应用程序或数据库中的攻击。甚至有人认为防火墙对于当今的云系统的动态特性而言过于繁琐和僵化。因此,需要更多的自适应性和动态性,这可能会限制黑客对单个应用程序的利用,而不是多个应用程序或数据库的利用。有许多工具可以使用微隔离方法在应用程序中创建可见性并限制攻击。微隔离是基于在发生攻击时停止横向移动的想法。它基于两个原则:

1、粒度隔离可实现对虚拟机监控程序级别的监视和实施,

2、动态隔离则可通过威胁情报和检测到威胁时动态实施策略来增强前者。

通过微隔离,可以限制应用程序之间的路径,并且只能通过批准的路径来授予访问权限。这样,如果黑客想攻击单个应用程序,则可以将暴露限制于该应用程序。微隔离可以通过两种方式实现:

无代理:此方法通常取决于现有的第三方API,跨端口和netflow等来收集和控制流量。这种机制允许收集可见性流,上下文和警报,然后可以用来设置安全策略。许多支持标准接口的网络设备(例如用于SDN(软件定义网络)的netconf)可以与业务流程平台集成,以创建用于微隔离的安全策略。

基于代理的:相反,基于代理的方法使用占用空间小的微代码来放置在底层OS用户空间内的网络设备和服务器中。API可以收集实施安全策略所需的信息。可以通过现有的管理和自动化工具(如Ansible,Chef,Puppet,SSCM)部署代理,也可以将其内置到云工作负载模板中。

在某种程度上类似于微隔离,SDP消除了外围防御的概念,并提供了从一开始就阻止攻击的机制。它使用集中式控制器,该控制器根据分配的策略授予访问权限。该概念由CSA(云安全联盟)提出,作为动态网络保护的框架,该框架是根据国防信息系统局(DISA)(Moubayed,Refaey和Shami)提出的全球信息网格(GIG)黑核心网络计划开发的,2019)。它采用DISA的“需要知道”模型,在授予对应用程序基础结构的访问权限之前,首先对设备的身份进行验证。

SDP使用集中式或分布式控制器来验证设备和用户凭据,并依靠五个独立的安全层来授予或拒绝访问:

单包授权(SPA):在此阶段,SDP控制器在用户授权失败时拒绝对设备的访问。

相互传输层安全性(mTLS):SDP使用TLS标准的全部功能来启用双向双向加密身份验证。

设备验证:这是一种额外的层保护,其中验证了属于授权用户的设备。

动态防火墙:与具有数千个规则的静态防火墙不同,它使用具有一个恒定规则的动态防火墙来拒绝对所有连接的访问。在大力验证设备和用户之后,将放宽规则以授予对应用程序或资源的访问权限。

应用程序绑定:在此过程中,SDP强制应用程序使用TLS隧道,以确保仅授权的应用程序可以通信,而未授权的应用程序将被阻止。

本文简述了APT攻击及攻击的7个步骤,并讲述了零信任理念如何应用于APT攻击中。IT从业者可以采取本文的介绍,分阶段组织实施“零信任”的安全模型。