VPN即将消亡,软件定义边界(SDP)正在走来

随着通信底层基础设施(软件无线电和无线宽带网络波形)的逐步完善,美国国防部和DARPA早已将目光转移到数据网络和网络安全,传统的VPN已经无法满足全球分布式信息系统GIG的要求,美军于2007年正式发布软件定义(安全/数据)边界SDP项目。

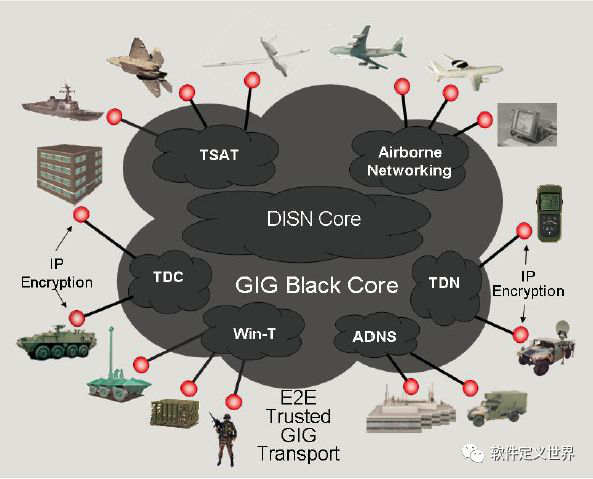

然而,据笔者从美国国防部2007年的一份内部发布的GIG架构规划中发现,在此之前,美军已经对一个叫做black core的技术研究了很多年,而SDP正是black core进化的产物。

以下三张图摘自上述报告,读者可自行关联。

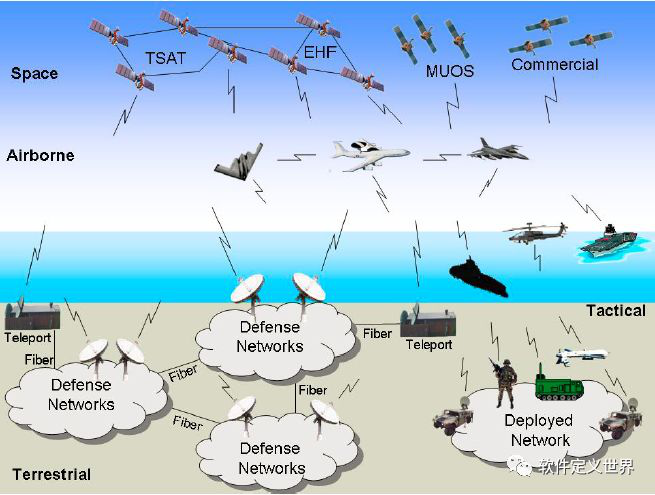

GIG通信基础设施

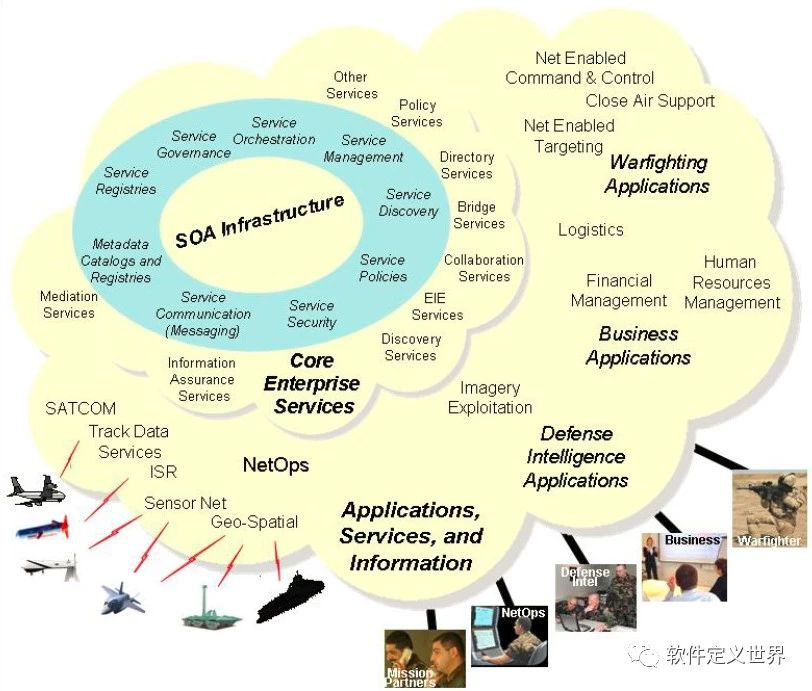

核心企业级服务(CES)和SOA

采用black core技术的GIG端到端通信-概念视图

一、VPN的两大缺陷

VPN最大的缺现在于两点:安全授权过于宽泛、网络重构能力差。

一旦授权,VPN用户便对网络上的资源拥有过于宽泛的访问权限。这种要么能完全访问,要么根本不能访问的模式,令敏感资源及信息可能暴露在VPN用户和攻击者面前。

此外,对于在全球不断移动的节点来说,他们可能随时会加入到某一个局部的数据网络进行工作,然后退出;还有一种可能性,当节点执行不同的任务时,会加入该任务所属的专用网络,一旦切换任务,要求节点立刻切换其所属的专用网络。这在战场上司空见惯的需求,对于传统VPN来说,却显得十分吃力。

二、SDP的诞生

SDP(software defined perimeter)是美国国防部于2007年发起的项目,旨在解决GIG(全球信息栅格,是美军信息化作战规划中极其重要且宏大的基础设施)中,如何实时、动态地对网络进行规划和重构的问题。

当然,在SDP完全成熟之前,VPN仍是较好的远程访问解决方案。

近两年来,SDP技术逐步开始火爆,某网传抄袭Chrome的“国产”浏览器在其官网宣传:采用了SDP技术。

SDP已经快速进入民用互联网领域,得益于互联网丰富、厚重的中间层框架已经实现了比军用通信网络彻底得多的软件定义,以及多网融合之后的全IP化网络。

三、“安全域”的概念将被更加彻底地软件化——零信任模型

“域”(domain)的存在基础是“边界”(perimeter),所以当边界被软件化之后,域自然就被软件化了。软件化带来的灵活性无须多说,但是面临的问题是:如何保证访问的安全性?

我们知道,传统的网络安全性保障要基于用户的多种固有标签,比如位置、网段、IP地址、Host ID等。很明显,如果基于传统技术,在全球信息栅格GIG中,这些标签常常发生变化并失效。

2010年,Forrester分析师John Kindervag提出了“零信任模型”(Zero Trust Model)。零信任的策略就是不相信任何人。除非网络明确知道接入者的身份,否则任谁都别想进入。什么IP地址、主机之类的,不知道用户身份或者不清楚授权途径的,统统不放进来。

首先,要弄清楚用户身份,确保用户真的是他/她所声称的那个人;然后,要保证用户所用终端是安全终端,或者该终端处在安全状态;最后,还要有个条件策略,指定哪些人能访问哪些东西。

零信任依靠多因子身份认证、身份与访问管理(IAM)、编排、分析、加密、安全评级和文件系统权限等技术来做上述工作。最小权限原则也是零信任倚赖的监管策略之一,也就是只赋予用户完成特定工作所需的最小访问权限。

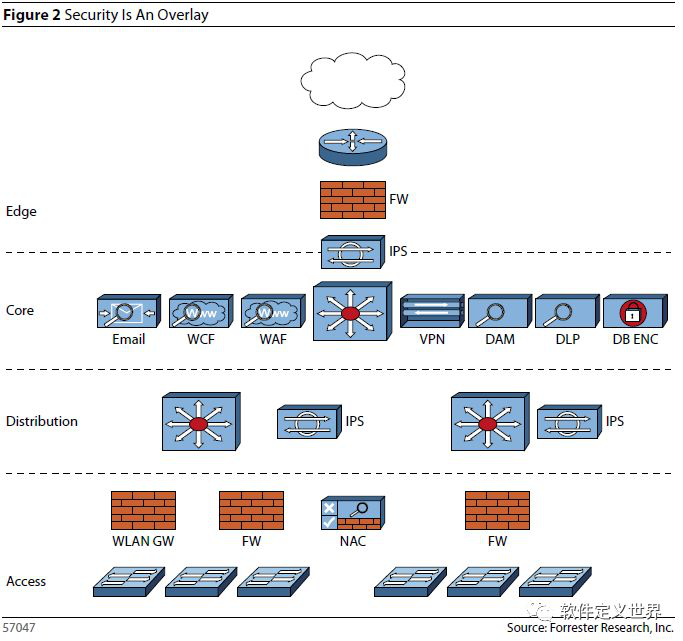

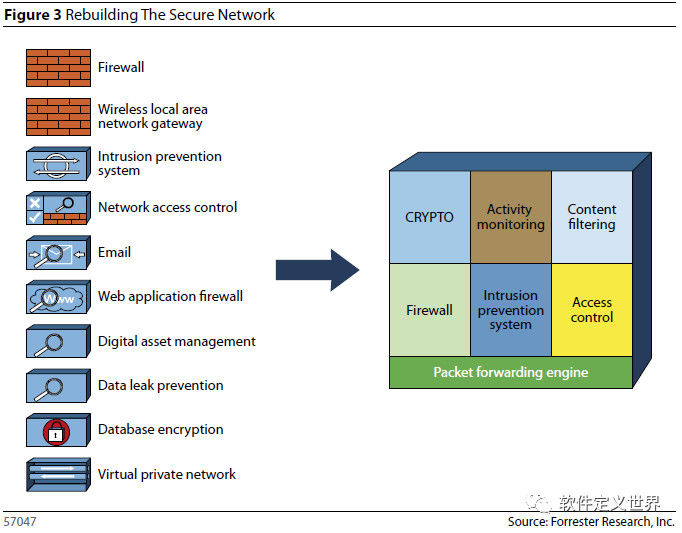

传统的网络安全,实际上就是一种协议的堆叠,如下图

而John Kindervag在报告中给出如下建议

笔者发现,这与美国国防部2007年报告中提出的black cored架构十分吻合,这会不是是一种巧合?

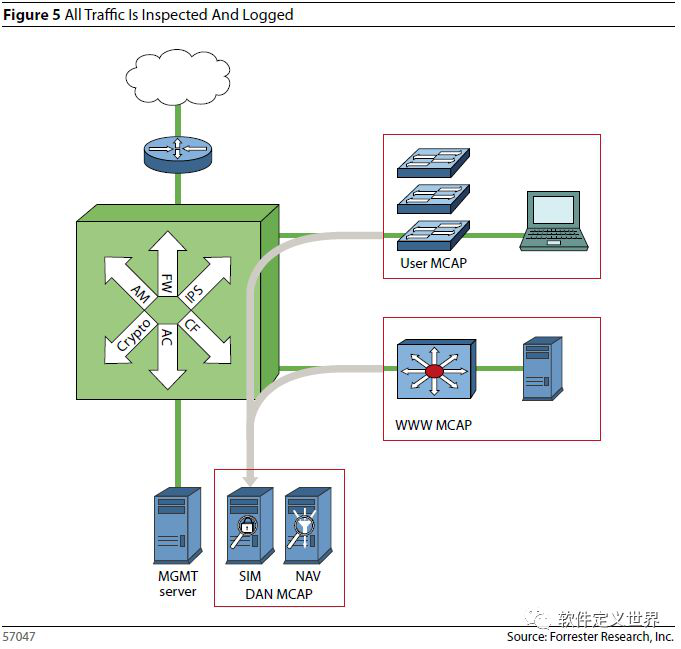

下图是采用零信任模型之后的访问模式,图中绿色的框,我们可以理解为DoD报告中的black core

四、革命正在悄悄来临,往前看才有未来

从1991年软件定义技术被首次提及至今,随着软件定义通信/设备以及全IP网络融合等基础设施的不断完善,我们将会遇见越来越多的软件定义,它们正在悄无声息地走进我们的日常生活。

而军用领域的通信、网络基础设施构建难度较大,使得SDP源于军用,但慢于民用。同样的问题是:理念和架构相似,但是应用场景和需求不同,最终如何用于作战,还需要国内军工同仁们共同努力。

来源:软件定义世界(公号)