为什么SDP(软件定义边界)可以消除众多CIO的上云的安全顾虑?

企业上云面临的挑战

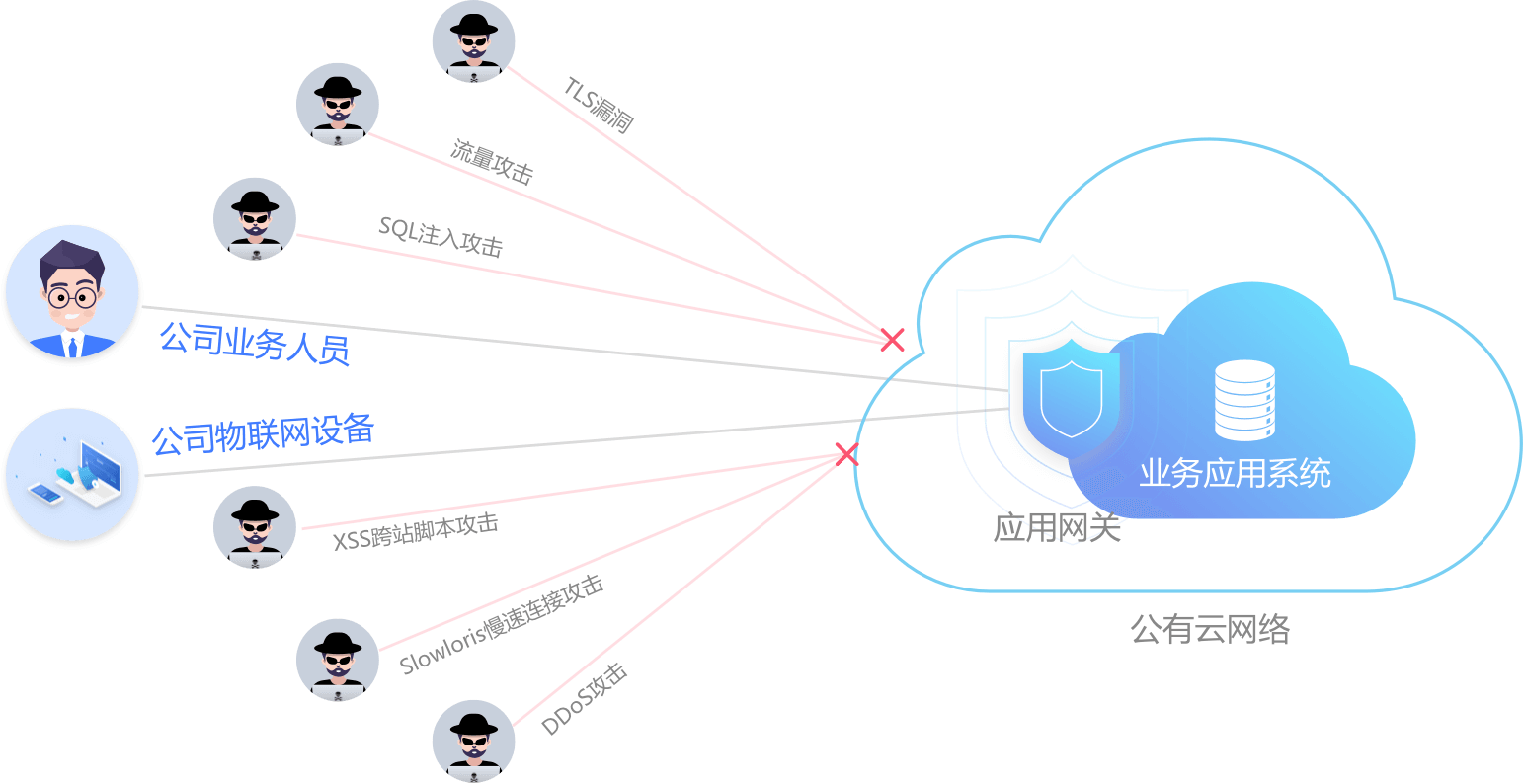

大家都知道企业上云可以缩减成本、提升效率,但是大部分企业仍对上云存在重重顾虑,其中最重要的一条就是安全顾虑。这种担心不无道理。《2018上半年中国互联

网安全报告》中的数据显示,Web应用平均每秒发生攻击31起,Web应用攻击总数环比增长97.82%,平均每天发生DDoS攻击同比增长37.6%,恶意爬虫攻击数量环

比增长55.79%。可以说,在如今的网络环境下,只要企业应用上云,只要暴露在互联网,就会面临极高风险。

云上应用非常容易成为黑客的攻击目标。究其原因,可以总结成以下6点:

01

云上用户、信息资源的高度集中,攻击价值大

02

访问人员身份复杂,很难辨别合法用户和可疑用户

03

公网访问,应用暴露面广,可攻击的面太大

04

终端分散、设备复杂、网络复杂

05

上云应用安全级别不可控

06

多云访问、无统一边界

“筑墙”式安全思维难以应对云时代的挑战

WAF、防火墙等传统的安全产品开始渐渐难以应对云时代的安全挑战。网上公布的WAF的Bypass教程越来越多。所谓的Bypass 方法:就是研究防御规则和特性,再利

已知用特性Bypass掉WAF,让网络攻击可以绕过WAF的检测直接攻击云上应用!有人戏称,一些特性已被发现,一些特性正在被发现路上……而且一系列的安全事件证

明——总会有人想出破解办法!

如果攻破仅仅是时间问题,云上应用安全要如何防护?答案是——要转变思路。

传统的安全产品的理念是“筑墙”。墙越高越厚,墙里面就越安全。但是事实证明再高再厚的墙也会被攻破。其实,除了筑墙之外,你还可以选择“隐身”。没有人能

看见你,自然没有人会有意愿进攻你。

国家信息安全漏洞库:http://www.cnnvd.org.cn/

SDP的“隐身”式安全可以消除全部网络攻击风险

WAF、防火墙等传统的安全产品开始渐渐难以应对云时代的安全挑战。网上公布的WAF的Bypass教程越来越多。所谓的Bypass 方法:就是研究防御规则和特性,再利

已知用特性Bypass掉WAF,让网络攻击可以绕过WAF的检测直接攻击云上应用!有人戏称,一些特性已被发现,一些特性正在被发现路上……而且一系列的安全事件证

明——总会有人想出破解办法!

网络隐身是怎么实现的呢?这要从SDP的架构说起。SDP有三大组件:客户端、网关、管控后台:

1. 合法用户通过客户端登录,从管控后台获取到业务系统信息。再通过网络敲门机制,让网关暂时对自己开放端口,从而正常访问业务系统。

2. 非法的用户就完全看不到业务系统。首先,因为非法用户没有SDP客户端,所以他没法获取业务系统的地址。其次,非法用户不知道网络敲门的机制,网关对他始终保持关闭,所以非法用户即使知道地址也完全无法访问,扫描都扫不到,各种网络攻击更是无从发起。

深云SDP是国内领先的SDP产品。另外,深云SDP还支持浏览器形式的客户端,可以对用户做更细粒度的访问控制——管控用户可以访问什么业务系统,管控用户可以在浏览器上的复制、下载等等操作。

深云SDP还提供一个安全办公综合态势平台。让企业随时审计用户的访问行为,及时发现安全威胁。

了解更多

《软件定义边界在IaaS中的应用》白皮书下载:https://www.deepcloudsdp.com/download/index.html

国际云安全联盟(CSA)公布了一个网络安全威胁报告《十二大网络安全威胁》。随后,CSA发现SDP在解决这些威胁时可以起到很大作用。下面就是CSA在报告《SDP for IaaS》中对SDP作用的具体分析。

01

数据泄露

SDP通过添加预验证和预授权层来减少公开暴露的主机的攻击面,实现 服务器和网络的安全性的“最小访问权限”模型,从而有助于减少数据 泄露的许多攻击方式。

剩余风险:数据泄露的几个其他攻击方式不适用于SDP,包括钓鱼、错 误配置和终端保护。授权用户对授权资源的恶意访问将不会被SDP直接 阻止。

02

弱身份、密码与访 问管理

过去,企业VPN访问密码被盗往往导致企业数据丢失。这是因为VPN通常 允许用户对整个网络进行广泛的访问,从而成为弱身份、密码与访问管 理中的薄弱环节。

相比之下,SDP不允许广泛的网络访问,并限制对这些主机的访问权 限。这使得安全体系结构对弱身份、证书和访问管理有更大的弹性。 SDP还可以在用户访问资源之前执行强认证。

剩余风险:企业必须有一个积极的参与者来调整IAM流程,并确保访问 策略被正确定义。过于宽泛的准入政策会给企业带来风险。

03

不安全的界面和 API

保护用户界面不被未授权用户访问是SDP的核心能力。使用SDP,未经授 权的用户(即攻击者)无法访问UI,因此无法利用任何漏洞。

SDP还可以通过在用户设备上运行的进程来保护API。目前SDP部署的主 要焦点一直是保护用户对服务器的访问。

服务器到服务器的访问至今还不是SDP的一个重点,但是我们希望这将 在不久的将来被包含在SDP范围内。

剩余风险:服务器到服务器API调用在这个时候不是SDP的常见用例,因 此这种API服务可能不会受到SDP系统的保护。

04

系统和应用程序漏洞

SDP显著减少攻击面,通过将系统和应用程序的漏洞隐藏起来,对于未 授权用户不可见。

剩余风险:授权用户可以访问授权的资源,存在潜在的攻击可能性。其 它安全系统如SIEM或IDS必须用来监控访问和网络活动(见下文的内部 恶意人员威胁)。

05

账号劫持

基于会话cookie的帐户劫持被SDP完全消除。如果没有预先认证和预先 授权,并且携带适当的SPA数据包,应用服务器会默认拒绝来自恶意终 端的网络连接请求。因此,即使网络请求中携带被劫持的会话cookie, 也不会被SDP网关准入。

剩余风险:钓鱼或密码窃取仍然是一个风险,但SDP可以通过执行强身

份验证来降低这种风险,并有基于诸如地理定位等属性来控制访问的策略。

06

内部恶意人员威胁

SDP将限制内部人员造成安全威胁的能力。适当配置的SDP系统将具有限 制用户仅能访问执行业务功能所需的资源,而所有其他资源都将被隐 藏。

剩余风险:SDP不阻止授权用户对授权资源的恶意访问。

07

高级持续威胁攻击 (APTs)

APTS本质上是复杂的、多方面的,不会被任何单一的安全防御所阻止。

SDP通过限制受感染终端寻找网络目标的能力,并且在整个企业中实施 多因子认证,有效减少攻击面,从而降低APT的存在可能性和传播。

剩余风险:预防和检测APTS需要多个安全系统和过程结合起来进行深入 的防御。

08

数据丢失

SDP通过执行最小权限原则,并将网络资源对未授权用户隐藏起来,来 减少数据丢失的可能性。SDP还可以通过适当的DLP解决方案来增强。

剩余风险:SDP不阻止授权用户对授权资源的恶意访问。

10

滥用和非法使用云服务

SDP并不直接适用,但SDP供应商的产品可能有能力检测和了解云服务使 用状况。

11

DDoS攻击

SDP架构中的单包授权(SPA)技术使得SDP控制器和网关对阻止DDoS攻 击更有弹性。SPA与典型的TCP握手连接相比可花费更少的资源,使服务器能够大规模处理、丢弃恶意的网络请求数据包。与TCP相比,基于UDP 的SPA进一步提高了服务器的可用性。

剩余风险:虽然SPA显著降低了由无效SPA包所施加的计算负担,但它仍 然是非零的,因此面向公众的SDP系统仍然可能受到大规模DDoS攻击的影响。

12

共享技术问题

SDP可以由云服务提供商使用,以确保管理员对硬件和虚拟化基础设施 的访问管理。有关服务提供商的硬件管理控制面板访问,请参阅下面的 讨论用例。

剩余风险:云服务提供商除了SDP之外,还必须使用各种安全系统和流程。